Petit Write Up d’une épreuve d’OSINT E-corp que j’ai beaucoup apprécié lors d’un CTF réalisé le 20 janvier 2021. L’indice de l’épreuve était :

Connectez-vous à l’API.

OSINT E-corp

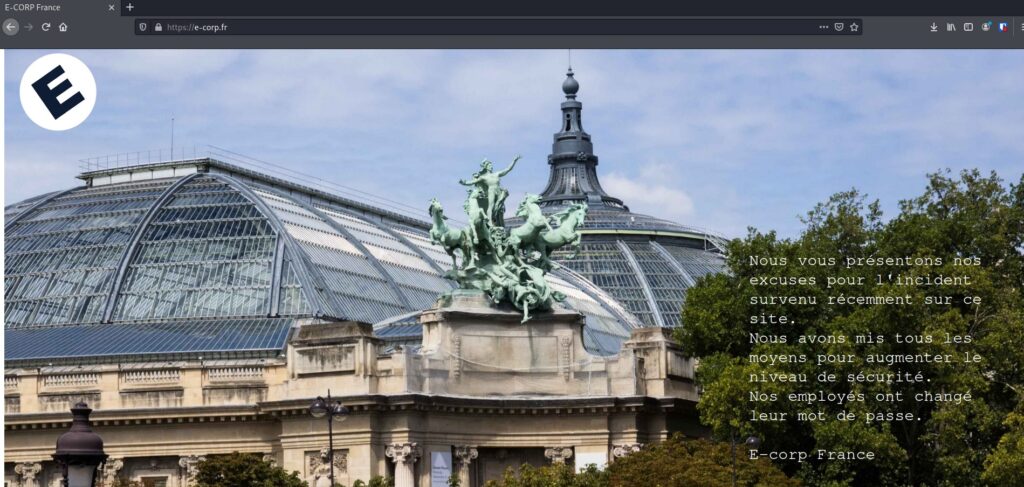

L’URL du site internet était https://e-corp.fr (l’épreuve va rester en ligne environ un mois, n’hésitez pas à vous amuser le temps que cette épreuve est UP). Pour les personnes qui lisent cet article plus tard, voici à quoi ressemble le site internet :

Mauvaise direction

Au départ, la plateforme CTFd n’étant pas en ligne, je n’avais pas entendu l’indice annoncé à l’oral, je suis donc parti lire le code source qui est très basique :

<!doctype html>

<html lang="fr">

<head>

<meta charset="utf-8">

<title>E-CORP France</title>

<link rel="stylesheet" href="css/styles.css?v=1.0">

</head>

<body>

<div class="bgimg">

<div class="topleft">

<img src="/images/logo.png" style="width:20%;">

</div>

<div class="bottomleft">

<p>Nous vous présentons nos excuses pour l'incident survenu récemment sur ce site.</br>Nous avons mis tous les moyens pour augmenter le niveau de sécurité.</br>Nos employés ont changé leur mot de passe.</br></br>E-corp France</p>

</div>

</div>

</body>

</html>J’ai donc téléchargé l’image pour essayer de trouver des informations intéressantes… en vain.

OSINT E-corp : le pivot

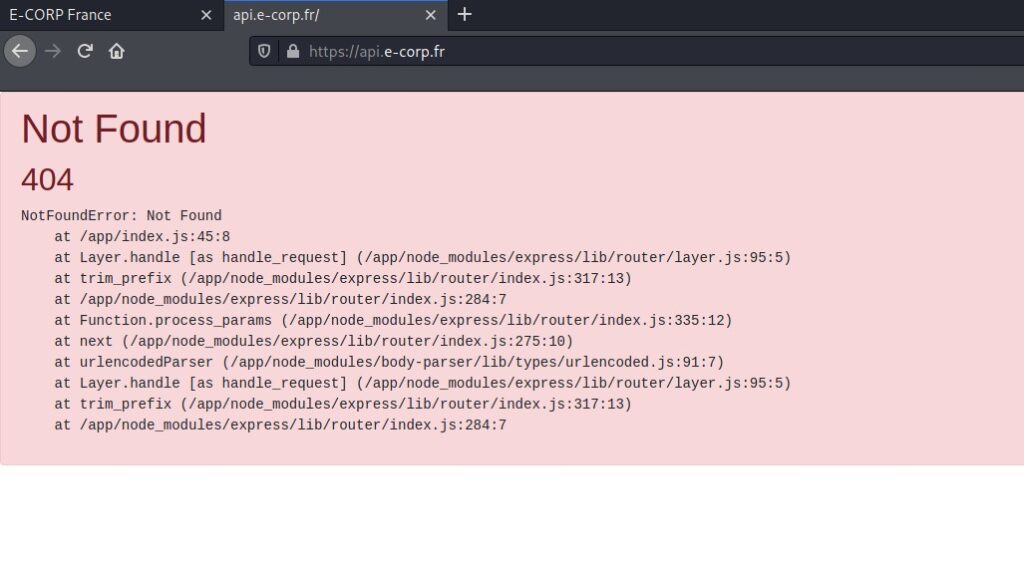

Une fois la plateforme CTFd en ligne, j’ai pu me rappeler que l’objectif principal était de se connecter à l’API. J’ai lancé Dirbuster au tout début et il ne m’avait pas remonté e-corp.fr/api/, j’ai donc essayé api.e-corp.fr et bingo !

Nous trouvons une page qui retourne une erreur. Je lance de nouveau mon ami Dirbuster qui m’annonce avoir trouvé api.e-corp.fr/login.

dirb https://api.e-corp.fr/

URL_BASE: https://api.e-corp.fr/

WORDLIST_FILES: /usr/share/dirb/wordlists/common.txt

---- Scanning URL: https://api.e-corp.fr/ ----

https://api.e-corp.fr/login (CODE:200|SIZE:48)

DOWNLOADED: 4612 - FOUND: 2

Désormais les choses se compliquent. J’ai trouvé l’URL pour me connecter, je connais les deux variables à remplir correctement pour me connecter mais je n’ai aucune idée de l’adresse email et du mot de passe.

Dans le doute, je tente une requête POST avec l’outil cUrl :

curl -X POST https://api.e-corp.fr/login -d email=contact@e-corp.fr -d password=azertyuiop

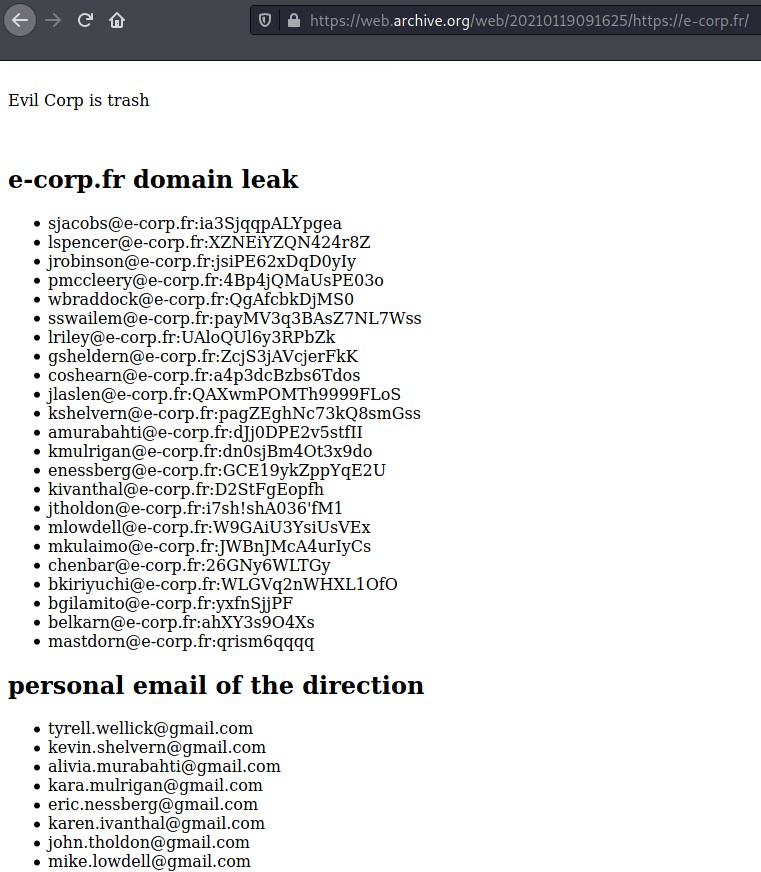

"email" or "password" invalid… Il s’en suit un long moment de réflexion et recherche. Un ami me conseille de voir si l’historique du site est cohérent car comme l’accueil nous en informe, il y a eu un incident technique.

Le 18 janvier 2021

Le 19 janvier 2021

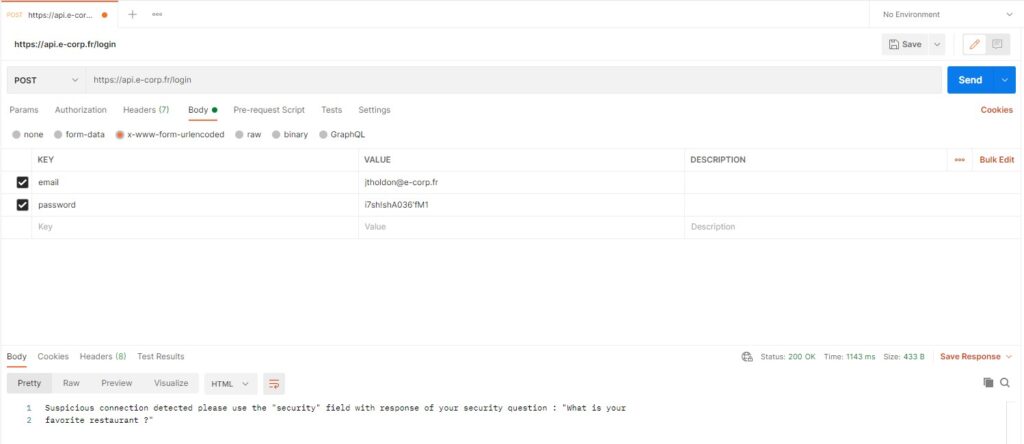

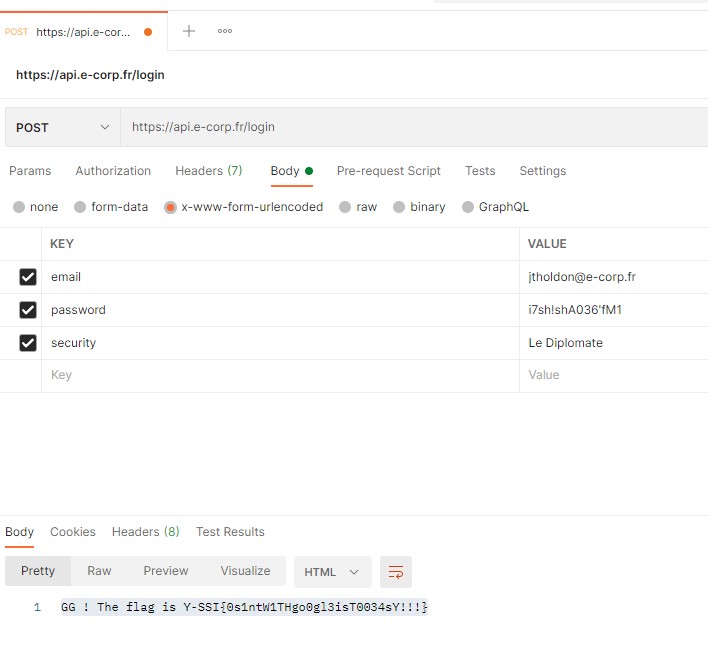

A ce moment, je me dis que c’est gagné, il ne me suffit plus que de tester toutes les combinaisons possibles (merci à Audrey d’avoir tout testé). Pour ce faire, nous avons utilisé la version de Postman pour gagner du temps.

Suspicious connection detected please use the "security" field with response of your security question : "What is your

favorite restaurant ?"Bon, je suis déçu, je pensais qu’on était sur la fin mais c’est aussi ce qui va rendre cette épreuve très intéressante.

Je commence à chercher sur internet tous les restaurants présents dans la série Mr Robot. Dans un élan de désespoir, je commence même à télécharger la saison 4 que je n’avais pas visionnée. Fort heureusement, un nouvel indice est donné : « Vous devez utiliser Google ».

Au début, je pensais que c’était du troll mais quelque chose m’intriguait, pourquoi sur la page de leak il y avait des adresses Gmail à la fin ?

personal email of the direction

- tyrell.wellick@gmail.com

- kevin.shelvern@gmail.com

- alivia.murabahti@gmail.com

- kara.mulrigan@gmail.com

- eric.nessberg@gmail.com

- karen.ivanthal@gmail.com

- john.tholdon@gmail.com

- mike.lowdell@gmail.com

- myhoa.kulaimo@gmail.com

On se rend compte que jtholdon@e-corp.fr est l’adresse email john.tholdon@gmail.com.

J’ai ensuite tapé dans mon ami Google : « OSINT Gmail » et je suis tombé sur : https://medium.com/hacking-info-sec/how-to-gmail-osint-like-a-boss-1ca4f55f55e2.

OSINT E-corp avec Gmail

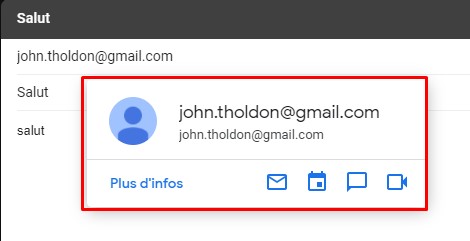

Je m’empresse d’ouvrir Gmail, j’ajoute l’adresse email john.tholdon@gmail.com et j’ouvre le flux réseau.

Lorsque vous survolez l’adresse email d’un compte Gmail, vous pouvez voir apparaître une « box » avec des boutons.

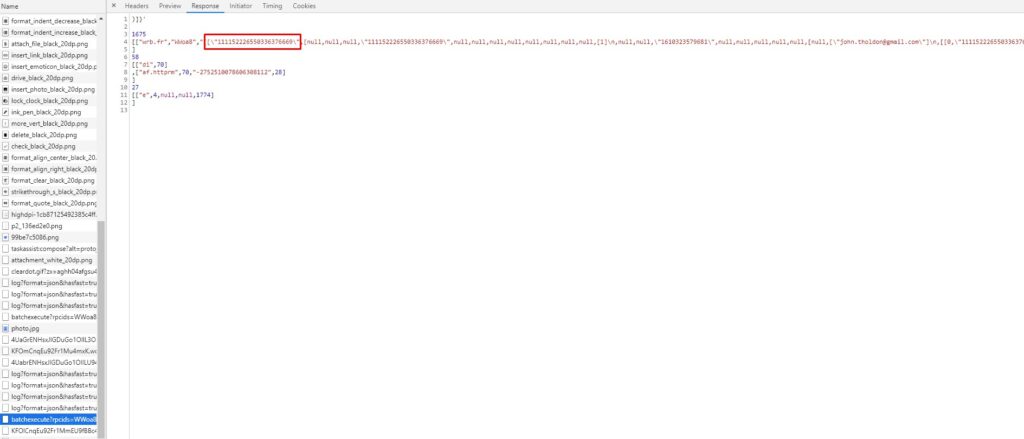

En réalité, lorsque vous faites ce survol, il y a une requête Ajax qui est effectuée avec XHR. Pour obtenir des informations sur quelqu’un (ici son adresse email et de quoi lui envoyer un message par exemple), il faut son identifiant. Dans la réponse de la requête XHR, on obtient cette information :

etc.. [[\"111152226550336376669\", etc...Google Maps dans la place

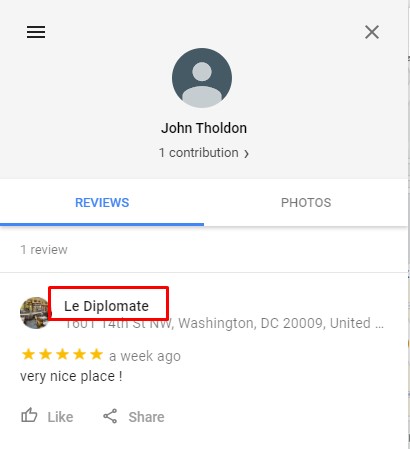

Désormais, on peut voir si cette personne a réalisée des contributions sur Google Maps par exemple. Il faut donc interroger l’URL : https://www.google.com/maps/contrib/111152226550336376669/

On peut voir qu’il y a une contribution :

Je retourne immédiatement sur Postman pour rajouter la clé « security » avec pour valeur « Le Diplomate » et… Bingo !

Remerciements

Merci à mes coéquipiers : Arnaud, encore Arnaud (mais pas le même), Audrey, Thomas et Maxime pour leur soutien moral et technique.

Merci à Anthony d’avoir créé ce challenge.

Laisser un commentaire