Vous avez peut-être entendu parler de la double authentification et vous en avez même probablement déjà utilisé pour effectuer des paiements en ligne ou tout simplement sur votre compte en banque.

Auparavant, c’était un très bon complément de sécurité pour protéger vos comptes, cependant, c’est désormais une mesure indispensable à mettre en place parallèlement à l’utilisation d’un gestionnaire de mots de passe.

Malheureusement, à part quelques organismes comme les banques qui forcent l’utilisation de cette sécurité, beaucoup de sites proposent (ou pas…) ce système sans que la majorité des internautes l’utilisent.

Qu’est-ce que la double authentification ?

D’abord, je vais éclaircir certains termes : double authentification, vérification en deux étapes, authentification à deux facteurs, authentification à double facteur veulent tous dire la même chose.

Très souvent et pour la suite de cet article, nous utiliserons le terme 2FA (pour Two Factor Authentification) qui est le terme anglais qui signifie lui aussi la même chose (en français le terme A2F est parfois utilisé).

L’idée est donc de s’assurer, lors d’une authentification à un service, que la personne qui se connecte est bel et bien la propriétaire du compte via deux preuves différentes et de préférences provenant de deux canaux différents.

Exemple : Vous vous connectez avec votre ordinateur, vous recevez un code via SMS. Vous devrez donc prouver que vous connaissez le mot de passe dudit compte et que vous possédez le téléphone (et le mot de passe nécessaire pour accéder à l’information sur le téléphone).

La connaissance du mot de passe seul ne suffit plus. Un pirate qui dérobe votre mot de passe ne pourra pas faire grand chose.

Différentes formes de double authentification

Il y a de très nombreuses formes de 2FA mais parmi les principales, on retrouve :

- SMS : un code est envoyé par le service auquel vous vous connectez sur le numéro de téléphone que vous avez renseigné lors de la création de votre compte. Alors, seul le propriétaire du compte est censé posséder le téléphone. Bien sûr, il est conseillé de mettre un mot de passe sur son téléphone et de désactiver la prévisualisation des messages (pour éviter que le code ne s’affiche sur votre téléphone sans avoir à le déverrouiller).

- Email : même fonctionnement que le SMS mais via votre messagerie mail. Un code est envoyé dans le contenu du mail.

- Générateur de code temporaire : votre compte est associé à un coffre-fort qui va générer des codes (souvent sur votre téléphone encore une fois). La plus connue est Google Authenticator (pour Android et iOS. C’est ce qu’on appelle aussi les OTP (One Time Password ou mot de passe à usage unique).

- Clé U2F (Universal Second Factor ou Second Facteur Universel) : une clé USB qui embarque la norme d’authentification U2F (comme les YubiKey de Yubico). Lors d’une connexion vous devez posséder cette clé USB qui est un élément physique.

- Application : certains services comme Google avec « Invites Google » proposent d’activer une 2FA un peu moins standard.

Avantages de la double authentification

L’utilisation de la double authentification possède un avantage majeur : l’amélioration du niveau de sécurité de votre compte limitant drastiquement le pirate dans ses actions malveillantes.

Désavantages de la double authentification

L’A2F apporte quelques désavantages en fonction des usages :

- Connexion un peu plus lente. Cela dépend de la forme de 2FA choisie mais on peut parler d’une augmentation de 3 à 10 secondes si on reçoit un code sur son téléphone ou par email, le temps d’ouvrir le message et de le recopier.

- Connexion impossible pour certaines méthodes si vous n’avez pas internet (ex : email) ou de réseau GSM (ex : code par SMS).

NB : en réalité ça n’est pas un vrai désavantage car de nombreux sites proposent l’activation de plusieurs méthodes, je vous explique en détail à la fin.

Pour les informaticiens qui implémentent cette fonctionnalité :

- Augmentation potentielle des failles de sécurité. Souvent, quand on implémente de nouvelles fonctionnalités on peut créer de nouvelles surfaces d’attaques. Rare dans les faits mais il est important d’en avoir conscience (dans le futur les attaques sur la 2FA seront de moins en moins rares).

Bien entendu, nous sommes d’accord pour dire que le gain de sécurité prévaut largement sur la perte de quelques secondes de connexion.

Activer plusieurs méthodes de double authentification

Dans la liste des deux désavantages pour les utilisateurs face à l’activation de la 2FA, le cas de la connexion impossible est très peu probable si vous activez plusieurs méthodes.

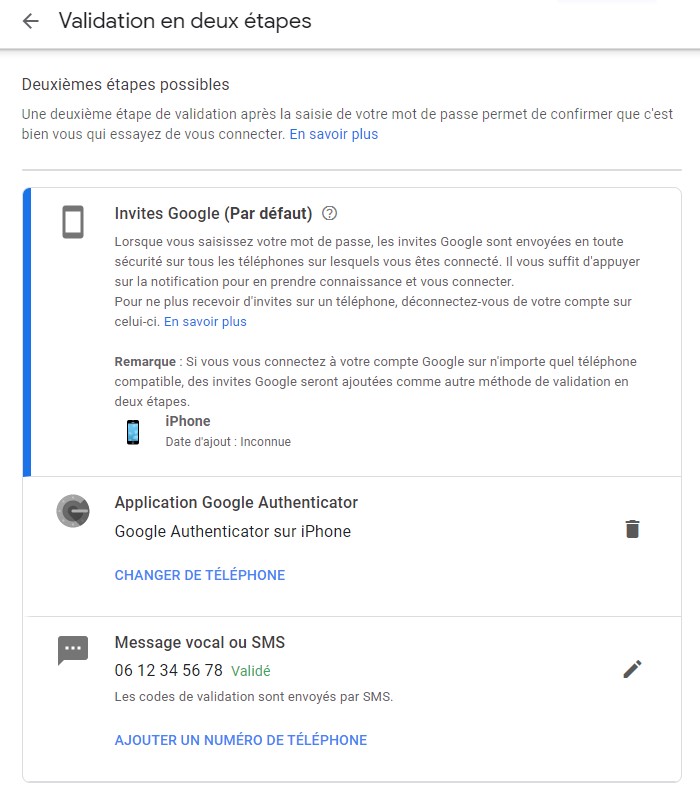

Voici mon compte Google par exemple :

Vous pouvez voir que j’ai trois méthodes disponibles :

- Invites Google (c’est disponible quand vous avez le compte Google connecté à Gmail sur votre téléphone) : il vous demande plein écran si vous essayer de vous connecter à votre compte avec comme choix oui ou non. C’est la méthode par défaut car elle est extrêmement pratique et intuitive. L’augmentation de la durée de connexion est de 3 ou 4 secondes.

- Google Authenticator : génère des OTP.

- SMS : envoi un code

De ce fait, si j’essaie de me connecter quelque part où je possède internet mais que je n’ai pas de réseau, j’ai le choix entre Google Authenticator ou l’Invite Google.

Je n’ai plus accès à mon deuxième facteur d’authentification ?

C’est une très bonne question à se poser car il peut arriver que l’on perde son téléphone par exemple…

Tout d’abord, je vous conseille, si le service vous le permet, d’activer plusieurs méthodes. Si vous n’avez plus accès à votre téléphone, vous choisirez la méthode par email en vous connectant à votre messagerie via un ordinateur ou un téléphone de quelqu’un d’autre.

Ensuite, avec des services comme Google Authenticator, vous pouvez synchroniser les mêmes OTP sur deux appareils différents. Personnellement, je synchronise constamment mon téléphone du quotidien et un vieux téléphone qui reste dans mon bureau. Si un jour je perds mon téléphone principal, mon autre téléphone me permettra de continuer à accéder à mes services.

Sinon, et c’est votre dernière chance de retrouver l’accès à un service, vous pourrez utiliser vos codes de secours. En effet, lorsque vous activez la 2FA, le service vous propose d’enregistrer des codes de secours en cas de perte du second facteur. Ils sont à conserver très précieusement car si quelqu’un les dérobe, il accède très facilement à votre compte. Mon conseil est de stocker ces informations de manière chiffrées (dans votre gestionnaire de mots de passe par exemple). Une fois que vous avez sauvegardé ces codes, vous n’aurez plus aucun moyen de les obtenir sur le service en question.

Le devoir des sites et services en ligne

Les sites et services ne sont pas exempts de responsabilité. On ne peut pas forcer la double authentification lorsqu’il n’y a qu’une seule méthode proposée et qu’elle ne nous convient pas. Il est donc du devoir du site web de proposer différents moyens d’utiliser la 2FA comme vu précédemment.

Alors, aucun utilisateur ne pourra trouver d’excuses car il y aura un panel de différentes manières de prouver son identité de manière distincte.

Conclusion sur la double authentification

La double authentification est un outil de plus en plus disponible sur les différents services que nous utilisons au quotidien. Entre le faible taux d’activation de cette fonctionnalité, les préjugés sur les contraintes et la sous-estimation des pirates face à un compte à simple facteur d’authentification, de nombreuses personnes ne prennent pas le temps de configurer ce système sur leurs différents comptes et en sont victimes.

Autrefois supplémentaire, cette fonctionnalité est désormais nécessaire. Mon conseil pour les utilisateurs : prenez le temps d’activer ce système, au minimum, sur vos comptes bancaires, messagerie mail et tous les services qui ont une grande importance pour vous.

Ma demande pour les développeurs : vous devez implémenter au maximum ce service et offrir cette sécurité à vos utilisateurs.

Alors si ces actions sont exécutées, nous lutterons un peu plus contre les attaques malveillantes.

Laisser un commentaire