Thibault Feugère

-

Sécurité du Plaud Note : confidentialité, RGPD et certifications

L’utilisation d’un enregistreur vocal avec analyse par IA (Intelligence Artificielle) comme le Plaud Note Pro ou NotePin soulève naturellement des questions sur la confidentialité et la sécurité des données. L’appareil…

-

CyberWizards 2025 : comment l’Estonie révolutionne l’avenir de la cybersécurité

Cet été, j’ai eu l’opportunité exceptionnelle de participer au camp CyberWizards 2025 en Estonie en tant qu’accompagnateur de quatre jeunes françaises. Cette expérience m’a profondément marqué et démontre comment l’Estonie…

-

QR code malveillant : comment le quishing piège les utilisateurs

Les QR codes sont devenus omniprésents dans notre quotidien depuis la pandémie. Restaurants, transports, paiements, authentification, ces petits carrés noirs et blancs facilitent grandement nos interactions. Cependant, cette popularité croissante…

-

Cyberattaque Bouygues Telecom : 6,4 millions de clients impactés

Bouygues Telecom vient d’annoncer avoir été victime d’une cyberattaque majeure touchant 6,4 millions de comptes clients. Cette nouvelle faille de sécurité frappe le secteur des télécommunications français, déjà ébranlé par…

-

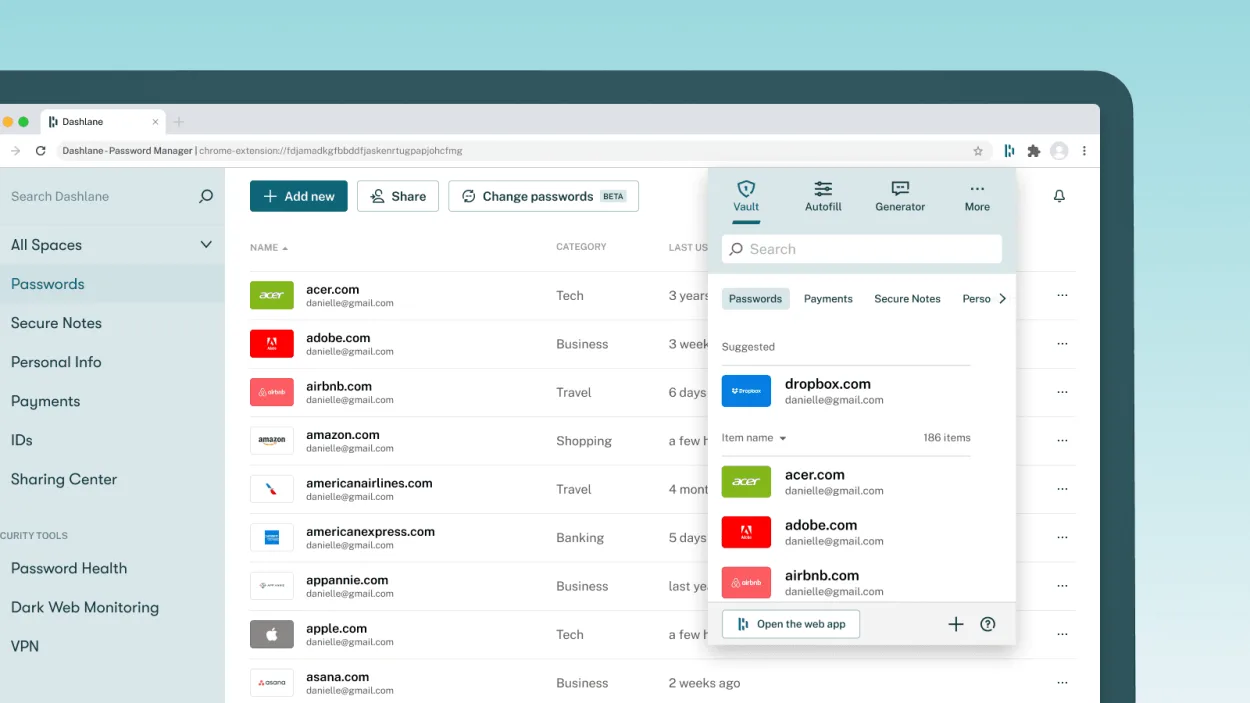

Dashlane arrête son plan gratuit : ce que vous devez savoir

Le gestionnaire de mots de passe Dashlane vient d’annoncer une décision majeure qui impactera des millions d’utilisateurs : l’arrêt définitif de son plan gratuit le 16 septembre 2025. Cette décision…

-

CTFd : créer votre compétition de cybersécurité Capture The Flag

Vous avez probablement entendu parler de compétitions Capture The Flag (CTF) sur les réseaux sociaux tels que LinkedIn, mais vous êtes vous déjà demandé comment réaliser un tel évènement ?…

-

CTF : améliorer ses compétences cyber grâce au Capture The Flag

Vous entendez sûrement de plus en plus parler des compétitions Capture The Flag (CTF) et de challenges. En effet, de nombreuses entreprises, écoles ou encore associations organisent désormais des évènements…

-

CVE-2024-4947 : nouvelle vulnérabilité zero-day dans Chrome

Ça ne s’arrête plus pour le géant américain Google avec son navigateur Chrome qui subit la CVE-2024-4947, une vulnérabilité de type zero-day. C’est la troisième en quelques jours et qui…

-

CVE-2024-4761 : nouvelle vulnérabilité zero-day dans Chrome

En ce mardi 14 mai, Google vient de publier de nouveaux correctifs en urgence pour traiter une faille 0-day de sévérité élevée et référencée sous la CVE-2024-4761. Google annonce également…