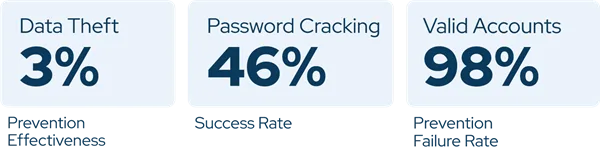

Le dernier Blue Report 2025 révèle une dégradation alarmante de la sécurité des mots de passe en entreprise. Basé sur plus de 160 millions de simulations d’attaques réalisées dans des environnements de production réels, ce rapport démontre que 46% des environnements testés présentent au moins un mot de passe cracké avec succès, soit un doublement par rapport aux 25% enregistrés en 2024.

L’explosion des vulnérabilités liées aux mots de passe

Cette augmentation spectaculaire de 84% en une seule année illustre la persistance de politiques de mots de passe défaillantes dans les entreprises. Les données de Picus Security, collectées entre janvier et juin 2025, montrent que les organisations continuent de sous-estimer l’importance de politiques de mots de passe robustes malgré l’évolution constante des techniques de cyberattaque.

Le Dr Süleyman Ozarslan, souligne cette réalité préoccupante : « Nous devons partir du principe que les adversaires disposent déjà d’un accès à nos systèmes ». Cette approche « assume breach » devient cruciale face à des mots de passe de plus en plus facilement compromis.

Des identifiants volés quasi impossibles à arrêter

Au-delà du craquage de mots de passe, le rapport révèle que les attaques utilisant des identifiants valides réussissent dans 98% des cas. Cette statistique démontre l’efficacité redoutable de la technique MITRE ATT&CK T1078 (Valid Accounts), qui permet aux cybercriminels de contourner les défenses en utilisant des comptes légitimes compromis.

Cette situation s’aggrave avec la prévalence des malwares de type infostealer qui a triplé, facilitant le vol massif d’identifiants. Une fois en possession de mots de passe valides, les attaquants peuvent se déplacer latéralement dans les systèmes sans déclencher d’alertes, rendant leur détection extrêmement difficile.

L’effondrement des défenses de sécurité globales

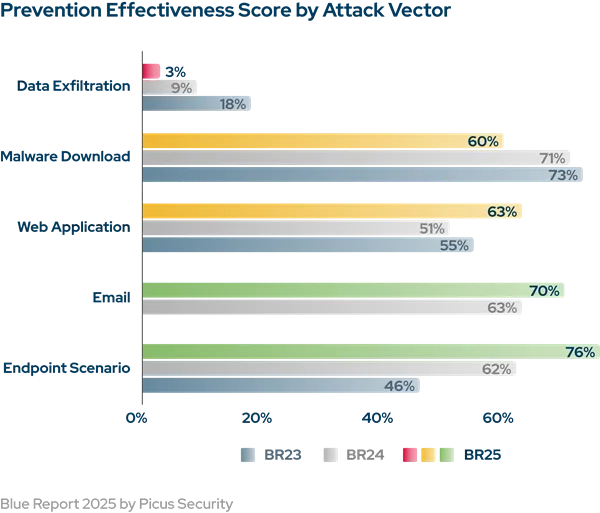

Le rapport met également en lumière une dégradation générale de l’efficacité des défenses cybersécurité. Le taux de prévention des attaques a chuté de 69% en 2024 à 62% en 2025. Plus inquiétant encore, seules 3% des tentatives d’exfiltration de données ont été bloquées, contre 9% l’année précédente.

Ces chiffres révèlent que même lorsque les mots de passe sont compromis, les organisations peinent à détecter et stopper les activités malveillantes subséquentes. Seules 14% des attaques déclenchent des alertes, laissant la majorité des intrusions passer inaperçues.

Les solutions pour sécuriser les mots de passe en entreprise

Face à cette situation critique, plusieurs mesures s’imposent pour renforcer la sécurité des mots de passe. L’implémentation de gestionnaires de mots de passe constitue une première étape essentielle, permettant de générer et stocker des mots de passe complexes et uniques pour chaque service.

L’authentification multi-facteurs (MFA) représente une couche de sécurité supplémentaire indispensable, même en cas de compromission du mot de passe principal. Les organisations doivent également réviser leurs politiques de mots de passe pour exiger des critères de complexité renforcés et des renouvellements réguliers.

La formation des employés demeure cruciale pour sensibiliser aux risques liés aux mots de passe faibles et aux techniques d’ingénierie sociale visant à les dérober.

Une urgence absolue pour la cybersécurité

Les données du Blue Report 2025 constituent un signal d’alarme pour toutes les entreprises. Avec un doublement des vulnérabilités liées aux mots de passe en une seule année, l’adoption de solutions de gestion des mots de passe n’est plus une option mais une nécessité absolue pour maintenir un niveau de sécurité acceptable.

Mots de passe en entreprise : questions fréquentes

L’évolution des techniques de craquage, l’augmentation des malwares infostealer et le maintien de politiques de mots de passe obsolètes expliquent cette dégradation.

Un outil qui génère, stocke et gère automatiquement des mots de passe complexes et uniques pour tous vos comptes.

Non, elle doit être combinée avec des mots de passe robustes et une sensibilisation des utilisateurs pour une sécurité optimale.

Privilégiez les solutions reconnues, chiffrées de bout en bout, avec audit de sécurité régulier et fonctionnalités de partage sécurisé.

Laisser un commentaire